生成摘要时发生错误: Failed in summary generation process: Failed to generate summary: Error code: 403 - {'error_code': 'ModelArts.81011', 'error_msg': 'May contain sensitive information, please try again.'}

从2022年到2024年,跨链桥领域发生了多起震惊业界的重大安全事件。其中最为突出的包括:2022年3月的Ronin Bridge攻击损失6.25亿美元,同年10月的Binance Bridge攻击损失5.7亿美元,2月的Wormhole Bridge攻击损失3.2亿美元,8月的Nomad Bridge攻击损失1.9亿美元,6月的Harmony Horizon Bridge攻击损失1亿美元,以及2024年1月的Orbit Chain攻击损失8150万美元。

这些数据清晰地展现出一个残酷的现实:2022年成为跨链桥安全的"至暗时刻",单年损失就超过了18亿美元。这些攻击不仅造成了巨额的经济损失,更重要的是暴露了当前跨链基础设施在安全架构设计上的根本性缺陷。

2022年3月23日,支撑着全球最受欢迎的区块链游戏Axie Infinity的Ronin Bridge遭遇了加密史上最严重的跨链桥攻击。攻击者通过一次精心策划的社会工程学攻击,成功窃取了173,600 ETH和2,550万USDC,总价值超过6.25亿美元。这次攻击不仅创下了单笔损失的历史纪录,更展现了传统多签机制在面对有组织、有预谋的攻击时的脆弱性。

持续高级鱼叉式钓鱼攻击

攻击者通过这个初始访问点成功渗透到Sky Mavis的整个IT基础设施,并获得了验证节点的访问权限。

被遗忘的临时授权

2021年11月

2021年12月

2022年3月23日

Sky Mavis承认:"这可以追溯到2021年11月,当时Sky Mavis请求Axie DAO帮助分发免费交易...这在2021年12月停止,但白名单访问权限未被撤销。一旦攻击者获得Sky Mavis系统的访问权限,他们就能够通过使用免费RPC从Axie DAO验证器获得签名。"

6天

攻击者利用这6天的窗口期,通过两笔交易完成了173,600 ETH和25.5M USDC的提取

事件发生后,Sky Mavis实施了综合性的安全升级计划:

过度中心化的验证节点控制、权限管理不当导致的临时授权未及时撤销、缺乏实时异常交易监控机制,以及员工安全意识培训不足等问题,都成为了攻击者得以成功的关键因素。

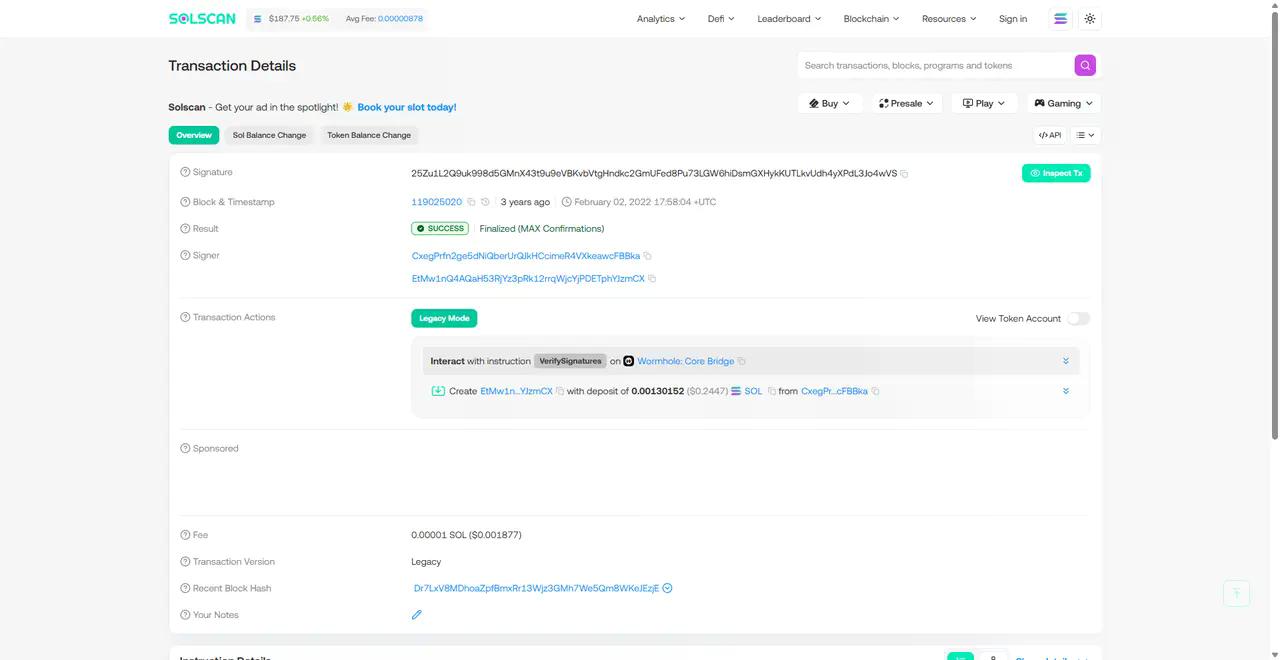

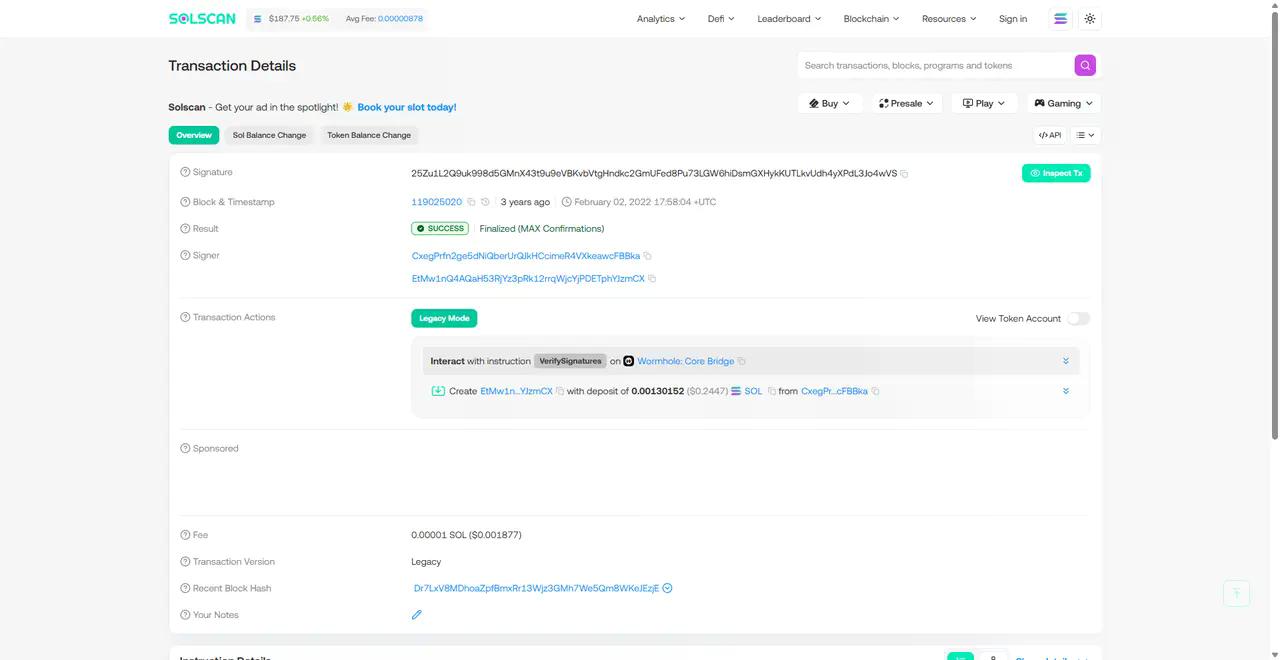

2022年2月2日下午5:58 PM UTC,连接Ethereum和Solana的热门跨链桥Wormhole遭遇重创,攻击者利用智能合约中的一个已废弃但未移除的函数,成功绕过了签名验证机制,铸造了120,000个未担保的wETH代币,价值约3.2亿美元。这次攻击不仅展现了代码管理疏漏的严重后果,也揭示了复杂跨链协议在安全维护方面面临的巨大挑战。

根据链上数据分析,攻击者在实施攻击前进行了精心准备,展现出高度的专业性:

资金准备

漏洞发现时机

攻击者执行了一个技术复杂度极高的六步攻击流程:

Step 1: 伪造签名验证函数

Step 2: 部署伪造验证函数

Step 3: 利用废弃函数漏洞

Step 4: 创建恶意消息

Step 5: 执行恶意铸造

Step 6: 复杂的资金分散

向Wormhole协议注入120,000 ETH来覆盖所有损失

最终的解决方案仍然依靠中心化实体的资金注入,这与去中心化的理念形成了鲜明对比。

这次攻击暴露的核心问题包括:

这些函数在处理sysvar:instructions账户时,缺乏对账户地址真实性的验证,使得攻击者能够创建虚假的Sysvar账户并绕过整个验证系统。

2022年6月23日,连接Ethereum、BSC和Harmony的跨链桥Harmony Horizon Bridge遭受了一次毁灭性的攻击,损失达1亿美元。这次攻击后来被美国FBI确认为朝鲜Lazarus Group(APT38)所为,与此前的Ronin Bridge攻击为同一组织实施。攻击的成功很大程度上归因于多签架构设计上的根本性缺陷。

Harmony Horizon Bridge采用了一个看似安全但实际上存在严重缺陷的多签设计:5个验证节点,只需其中2个同意即可执行交易。这个2-of-5的设计大大降低了攻击门槛,使得攻击者只需要控制2个验证节点就能够完全控制桥接资产。2022年6月23日UTC时间11:06,攻击正式开始。根据Harmony官方后续调查报告,攻击者通过未知方式获得了2个验证节点的私钥。

Harmony官方在事后的声明中透露:"私钥被加密存储,通过密码短语和密钥管理服务进行双重加密,没有任何单一机器能够访问多个明文密钥。攻击者能够访问并解密其中若干密钥,包括那些用于签署未授权交易的密钥。"尽管采用了看似严密的加密保护措施,攻击者仍然成功破解了关键的私钥信息。

攻击者利用控制的2个私钥,在数小时内执行了14笔跨链提现交易,横跨Ethereum和Binance Smart Chain。被盗资产包括约85,000枚WETH、4,100万枚USDC、1,100万枚USDT、600万枚DAI、640万枚BUSD,以及SUSHI、AAVE等价值数百万美元的其他代币。攻击者将被盗资产首先集中到地址0x0d043128146654c7683fbf30ac98d7b2285ded00,随后开始了复杂的洗钱过程。

攻击者立即通过去中心化交易所将各种代币统一兑换为ETH,然后将约18,000 ETH分散到14个不同地址,最后通过Tornado Cash分批清洗约85,700 ETH。2023年1月,美国FBI正式确认这次攻击由朝鲜Lazarus Group实施,这也证实了国家级黑客组织已经将跨链桥作为重要的攻击目标。

这次攻击暴露的核心问题在于多签门槛设置过低。2-of-5的设置使得攻击者只需要控制40%的验证节点就能完全控制桥接资产,这个门槛对于有组织的攻击者来说相对容易达到。此外,尽管采用了多重加密保护,密钥管理仍被攻击者破解,说明当前的私钥保护机制仍存在根本性缺陷。14笔异常交易未触发任何自动警报,也暴露了监控机制的严重不足。

2022年10月6日,全球最大的加密货币交易所Binance旗下的BSC Token Hub跨链桥遭受了一次技术性极强的攻击,攻击者成功窃取了200万BNB代币,价值约5.7亿美元。这次攻击的技术复杂度极高,涉及对Merkle证明验证系统的深度利用,展现了攻击者对底层密码学原理的深刻理解。

BSC Bridge连接BNB Beacon Chain(BEP2)和BNB Smart Chain(BEP20),采用基于Cosmos IAVL(Immutable AVL)树的Merkle证明验证系统。攻击者首先向BSC Token Hub注册成为中继器(Relayer),质押了100 BNB作为保证金,这使得攻击者的中继请求能够被BSC网络接受,为后续的攻击奠定了基础。

攻击的核心在于IAVL库处理Merkle证明时的一个微妙缺陷。在IAVL树中,节点的哈希计算依赖于子节点的排序,通常按照特定规则进行。然而,Binance Bridge的实现中,当一个节点同时具有左右子节点属性时,系统无法正确处理这种边缘情况。攻击者正是利用了这个微妙的实现缺陷,成功伪造了区块110217401的Merkle证明。

利用伪造的证明,攻击者分两次提取了各100万BNB,总计200万BNB(约5.7亿美元),资金被转移到地址0x489A8756C18C0b8B24EC2a2b9FF3D4d447F79BEc。Binance在发现攻击后采取了史无前例的应对措施:联系所有26个验证节点,暂停整个BSC网络约9小时,这在区块链历史上极为罕见。通过快速响应,Binance成功冻结了约4.6亿美元的被盗资金,实际损失控制在约1.1亿美元。

这次攻击暴露的技术问题包括IAVL树实现未考虑节点双重属性的边缘情况、证明验证逻辑缺陷导致未完整验证Merkle树到根哈希的路径,以及过度依赖外部密码学库而未充分理解其限制。系统层面的问题则包括依靠中心化决策暂停整个网络,以及26个验证节点的响应速度制约了应急处理效率。这次事件说明了即使是技术实力雄厚的大型交易所,在面对复杂的密码学攻击时也可能存在盲点。

2022年8月1日,连接Ethereum和Moonbeam的Nomad Bridge遭遇了加密史上最为奇特的攻击事件。这次攻击因一个看似微不足道的配置错误而引发,最终演变成了一场"全民参与"的资金掠夺,损失达1.9亿美元。这个事件完美诠释了复杂系统中小错误可能引发的巨大后果,也展现了区块链无许可特性的双刃剑效应。

Nomad采用乐观验证机制,通过"信任根"(Trusted Root)系统验证跨链消息。每个有效的跨链消息都会更新信任根,而无效消息则被标记为"不可信"。在一次例行协议升级中,开发团队犯了一个看似微不足道但后果灾难性的错误:将"可信根"值设置为0x00。问题在于,0x00恰好也是"不可信根"的默认值,这意味着系统无法区分有效和无效的消息,所有消息都被自动标记为"已验证"。

2022年8月1日,一名用户(后来被证实为攻击者)发现了一个异常现象:从Moonbeam向桥发送0.01 WBTC,却从Ethereum端接收了100 WBTC。这个1:10000的兑换比例立即暴露了系统的严重漏洞。一旦第一笔成功的攻击交易被发现,情况迅速失控。首先是理解漏洞原理的技术人员开始手动构造攻击交易,接着其他用户发现只需复制成功交易并修改接收地址即可获利,最后MEV(最大可提取价值)机器人也加入进来,自动化执行类似交易。

在这场持续约4小时的"攻击盛宴"中,超过300个地址参与了数千笔攻击交易,几乎完全耗尽了Nomad桥的资金池。在这场"全民参与"的资金掠夺中,部分白帽黑客也参与其中,他们后来主动归还了约3200万美元的资金,获得了10%的奖励。Nomad团队也请求其他获得资金的用户主动归还,承诺保留10%作为奖励,但响应者寥寥。

这次攻击暴露的直接问题包括配置值冲突导致可信根与不可信根使用相同的默认值、升级前测试覆盖不足未能发现边缘情况,以及看似简单的配置修改未得到足够的代码审查重视。更深层的问题在于乐观验证机制过度依赖单一信任根的设计存在系统性风险,而区块链的无许可特性在系统故障时会放大损失。这个事件成为了区块链安全史上的经典案例,说明了在复杂系统中,任何看似微小的错误都可能导致灾难性的后果。

2024年1月1日,新年的第一天就为跨链桥安全带来了不祥的开端。支持多链的跨链桥协议Orbit Chain遭受攻击,损失达8150万美元,成为2024年首个重大跨链桥安全事件。这次攻击再次暴露了传统多签机制在面对系统性攻击时的脆弱性,即使是看似更加安全的7-of-10多签架构也难以抵御有组织的攻击。

Orbit Chain采用10个验证节点的多签架构,需要其中7个节点同意才能执行交易。这个7-of-10的设计在理论上应该提供足够的安全性,因为攻击者需要控制70%的验证节点才能成功攻击。然而,2024年新年第一天,攻击者通过未公开的方式获得了10个验证节点中7个的私钥,精确地达到了执行任意交易所需的最低门槛。

被盗资产包括4810万美元的USDT、1670万美元的USDC、830万美元的DAI、540万美元的WBTC,以及300万美元的ETH等多种主流加密资产。攻击者采用了与Harmony桥攻击类似的洗钱策略,首先将资金快速转移到多个地址进行分散,然后通过Tornado Cash等混币服务清洗资金轨迹,最后利用其他跨链服务继续转移资金以规避追踪。

这次攻击的关键问题在于7个私钥同时泄露,这暴露了Orbit Chain在私钥管理方面存在系统性缺陷。尽管采用了多签架构分散风险,但私钥管理仍然存在集中化的单点故障风险。内部安全管控的不足使得攻击者能够同时获得多个验证节点的私钥,而缺乏异常交易的实时监控和自动暂停机制则让攻击者有充足的时间完成资金转移。

这次事件说明,即使是门槛更高的多签架构,如果在密钥管理和内部安全控制方面存在缺陷,仍然无法有效抵御有组织的攻击。传统的多签机制虽然在一定程度上分散了风险,但其根本上仍然依赖于"相信大多数验证者不会同时被攻破"的假设,而这个假设在面对系统性攻击时往往不成立。

通过对上述六个重大案例的深入分析,我们可以发现跨链桥安全问题并非偶然事件,而是当前技术架构和安全模型存在根本性缺陷的必然结果。这些问题可以归纳为几个主要层面的系统性缺陷。

私钥管理缺陷是所有案例中最为突出的问题,占据了约55%的攻击成功因素。无论是Ronin Bridge的社会工程学攻击、Harmony Horizon的密钥破解,还是Orbit Chain的系统性泄露,都指向了同一个核心问题:当前的多签架构过度依赖于人为操作和中心化的密钥管理系统。验证节点私钥往往集中存储或由同一团队管理,多签门槛设置普遍过低(如2-of-5、7-of-10等),缺乏有效的密钥轮换机制,而且对社会工程学攻击的防护明显不足。这些问题的根源在于传统多签方案虽然在一定程度上分散了风险,但仍然无法完全消除人为因素的影响,特别是在需要快速响应的跨链场景中,往往为了运营效率而在安全性上做出妥协。

智能合约验证漏洞占据了约30%的攻击成功因素,Wormhole和Binance Bridge的案例都属于这一类型。这类漏洞的特征包括签名验证逻辑存在绕过可能性、输入验证不充分允许恶意数据注入、使用废弃或存在已知风险的函数,以及第三方库集成带来的风险。跨链桥需要处理多种区块链的不同签名算法、数据格式和共识机制,这种异构性大大增加了出现逻辑漏洞的可能性。而且,跨链协议的复杂性使得全面的安全审计变得极其困难,一些边缘情况往往被忽视,直到被攻击者发现和利用。

配置管理失误虽然占比相对较少(约10%),但其影响往往是灾难性的,Nomad Bridge的案例就是典型代表。这类问题包括协议升级过程中的配置错误、权限设置不当或临时权限未及时撤销、关键参数配置冲突,以及测试覆盖不充分等。这些看似微小的错误往往被开发团队忽视,但在复杂的跨链环境中可能引发连锁反应,导致巨额损失。

密码学证明系统缺陷占比约5%,但技术复杂度极高,Binance Bridge的Merkle证明伪造就属于这一类型。这类攻击需要攻击者对底层密码学原理有深刻理解,能够发现和利用证明系统中的微妙缺陷。虽然占比较小,但这类攻击往往防不胜防,因为它们利用的是数学和密码学层面的漏洞,而不是简单的实现错误。

从损失规模的时间分布来看,跨链桥安全呈现出明显的演进趋势。2022年是跨链桥安全的"至暗时刻",总损失约18.5亿美元,占据了近三年总损失的65%以上。2023年总损失约6.8亿美元,较前一年有所下降但仍处于高位。2024年总损失约2.4亿美元,显示出行业安全意识和防护能力的逐步提升。

攻击手法也在不断演进。2022年的特征是大规模、高损失的单点攻击,攻击者往往针对单个高价值目标进行集中攻击。2023年的特征是攻击手法多样化,社会工程学攻击的比重明显增加,显示攻击者开始更多地利用人为因素的弱点。2024年的特征是更加隐蔽和精准的定向攻击,攻击者的技术水平和组织程度都有明显提升。

面对严峻的安全形势,行业正在探索多种技术解决方案。零知识证明桥梁利用ZK-SNARKs/STARKs技术实现免信任验证,能够从根本上消除对中心化验证节点的依赖。多方计算(MPC)架构通过私钥分片存储和分布式签名,大幅提高单点攻击的门槛。形式化验证采用数学方法证明智能合约逻辑的正确性,能够在代码层面杜绝验证绕过的可能性。实时监控与自动暂停系统则通过AI驱动的异常交易检测和自动化应急响应机制,大大缩短攻击发现和响应时间。

通过对六个重大跨链桥攻击事件的详细分析,我们可以清晰地看到当前跨链基础设施在安全架构设计上存在的根本性缺陷。28亿美元的累计损失不仅仅是一个数字,它代表着成千上万用户的真实资产损失,也反映了整个Web3基础设施在安全方面的系统性问题。

当前跨链桥面临的根本性问题在于信任模型的缺陷。绝大多数跨链桥都依赖于"信任少数验证者不会作恶"的假设,这种模型在面对有组织、有预谋的攻击时极其脆弱。复杂性与安全性之间的矛盾也日益突出,跨链桥需要处理多种区块链的异构性,这种复杂性天然地增加了安全风险。同时,攻击者的潜在收益远超过安全防护的成本投入,形成了不对称的博弈关系,使得攻击行为在经济上具有强烈的激励。

真正的解决方案需要从技术、治理和经济三个层面同时入手。在技术层面,必须采用密码学方法彻底消除对人为信任的依赖,通过形式化验证确保代码逻辑的数学正确性,建立多层防护体系而非依赖单一安全机制。在治理层面,需要建立行业统一的安全标准和最佳实践,推动监管机构制定针对性的合规框架,加强跨项目的安全信息共享与协作。在经济层面,应该设计更合理的经济激励机制,建立行业级的安全保险和补偿基金,提高攻击成本并降低攻击收益。

跨链桥的未来不应该建立在"祈祷验证者诚实"的脆弱基础上,而应该构建在"即使所有参与者都试图作恶也无法成功"的密码学保证之上。只有当我们从根本上重新设计跨链安全架构,摆脱对中心化信任的依赖,才能真正实现安全、可靠的多链互操作性。在这个充满挑战的时代,那些能够提供真正去中心化、数学可证明安全性的跨链解决方案,将成为引领行业走出安全阴霾的明灯。

Web3的未来取决于我们今天在安全架构上做出的选择。历史已经用28亿美元的惨痛代价告诉我们,传统的安全模型已经无法适应去中心化金融的发展需要。是时候彻底重新思考和设计跨链安全架构了,让我们共同努力,构建一个真正安全、可信的多链生态系统。